Indhold

- Hvorfor oprette et indtrængningsdetekteringssystem?

- Installation af Snort-pakken

- Opnåelse af en Oinkmaster-kode

- Følg nedenstående trin for at få din Oinkmaster-kode:

- Indtastning af Oinkmaster-koden i Snort

- Manuel opdatering af reglerne

- Tilføjelse af grænseflader

- Konfiguration af grænsefladen

- Valg af regelkategorier

- Hvad er formålet med regelkategorier?

- Hvordan kan jeg få mere information om Regelskategorierne?

- Populære kategorier for snortregel

- Forprocessor- og flowindstillinger

- Start af grænsefladerne

- Hvis Snort ikke starter

- Kontrollerer for alarmer

Sam arbejder som netværksanalytiker for et algoritmisk handelsfirma. Han opnåede sin bachelorgrad i informationsteknologi fra UMKC.

Hvorfor oprette et indtrængningsdetekteringssystem?

Hackere, vira og andre trusler undersøger konstant dit netværk og leder efter en måde at komme ind på. Det tager kun en hacket maskine, før et helt netværk bliver kompromitteret. Af disse grunde anbefaler jeg, at du opretter et system til detektion af indtrængen, så du kan holde dine systemer sikre og overvåge de forskellige trusler på Internettet.

Snort er en open source IDS, der let kan installeres på en pfSense-firewall for at beskytte et hjem- eller virksomhedsnetværk fra ubudne gæster. Snort kan også konfigureres til at fungere som et system til forebyggelse af indtrængen (IPS), hvilket gør det meget fleksibelt.

I denne artikel gennemgår jeg processen med at installere og konfigurere Snort på pfSense 2.0, så du kan begynde at analysere trafik i realtid.

Installation af Snort-pakken

For at komme i gang med Snort skal du installere pakken ved hjælp af pfSense pakkehåndtering. Pakkehåndtering er placeret i systemmenuen i pfSense web-GUI.

Find Snort fra listen over pakker, og klik derefter på plus-symbolet i højre side for at starte installationen.

Det er normalt for snort at tage et par minutter at installere, det har flere afhængigheder, som pfSense først skal downloade og installere.

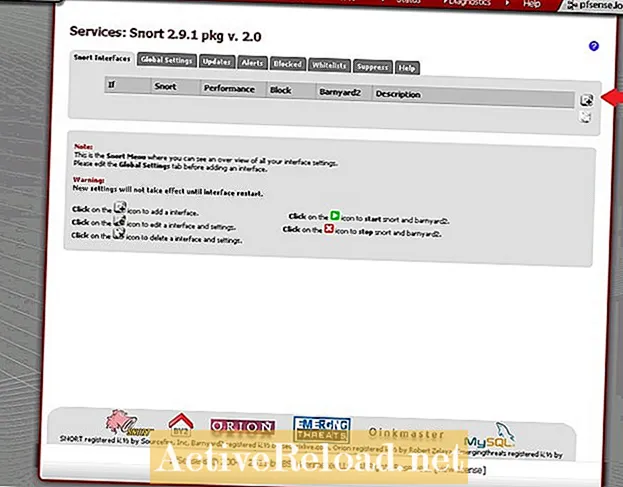

Når installationen er gennemført, vises Snort i servicemenuen.

Snort kan installeres ved hjælp af pfSense pakkehåndtering.

Opnåelse af en Oinkmaster-kode

For at Snort skal være nyttigt, skal det opdateres med det nyeste regelsæt. Snort-pakken kan automatisk opdatere disse regler for dig, men først skal du få en Oinkmaster-kode.

Der er to forskellige sæt Snort-regler til rådighed:

- Abonnentens frigivelsessæt er det mest opdaterede sæt regler, der er tilgængeligt. Realtidsadgang til disse regler kræver et betalt årligt abonnement.

- Den anden version af reglerne er den registrerede brugerudgivelse, som er helt gratis for alle, der tilmelder sig på Snort.org-webstedet.

Hovedforskellen mellem de to regelsæt er, at reglerne i den registrerede brugerudgivelse ligger 30 dage efter abonnementsreglerne. Hvis du vil have den mest opdaterede beskyttelse, skal du få et abonnement.

Følg nedenstående trin for at få din Oinkmaster-kode:

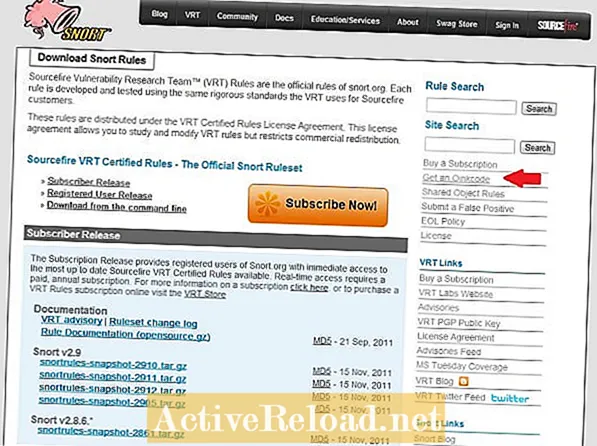

- Besøg websiden Snort regler for at downloade den version, du har brug for.

- Klik på 'Tilmeld dig en konto' og opret en Snort-konto.

- Når du har bekræftet din konto, skal du logge ind på Snort.org.

- Klik på 'Min konto' i den øverste linklinje.

- Klik på fanen 'Abonnementer og Oinkode'.

- Klik på Oinkcodes-linket, og klik derefter på 'Generer kode'.

Koden forbliver gemt på din konto, så du kan få den senere, hvis det er nødvendigt. Denne kode skal indtastes i Snort-indstillingerne i pfSense.

En Oinkmaster-kode kræves for at downloade regler fra Snort.org.

Indtastning af Oinkmaster-koden i Snort

Efter at have fået Oinkcode skal den indtastes i indstillingerne for Snort-pakke. Snort-indstillingssiden vises i menuen Services i webgrænsefladen. Hvis den ikke er synlig, skal du sørge for, at pakken er installeret, og geninstallere pakken, hvis det er nødvendigt.

Oinkoden skal indtastes på den globale indstillingsside i Snort-indstillingerne. Jeg kan også godt lide at markere afkrydsningsfeltet for at aktivere reglerne for Emerging Threats. ET-reglerne vedligeholdes af et open source-samfund og kan give nogle yderligere regler, som muligvis ikke findes i Snort-sættet.

Automatiske opdateringer

Som standard opdaterer ikke Snort-pakken reglerne automatisk. Det anbefalede opdateringsinterval er en gang hver 12. time, men du kan ændre dette, så det passer til dit miljø.

Glem ikke at klikke på knappen 'Gem', når du er færdig med at foretage ændringerne.

Manuel opdatering af reglerne

Snort kommer ikke med nogen regler, så du bliver nødt til at opdatere dem manuelt første gang. For at køre den manuelle opdatering skal du klikke på fanen opdateringer og derefter klikke på knappen Opdateringsregler.

Pakken downloader de nyeste regelsæt fra Snort.org og også Emerging Threats, hvis du har valgt denne mulighed.

Når opdateringerne er færdige, udpakkes reglerne og er derefter klar til brug.

Reglerne skal downloades manuelt første gang Snort oprettes.

Tilføjelse af grænseflader

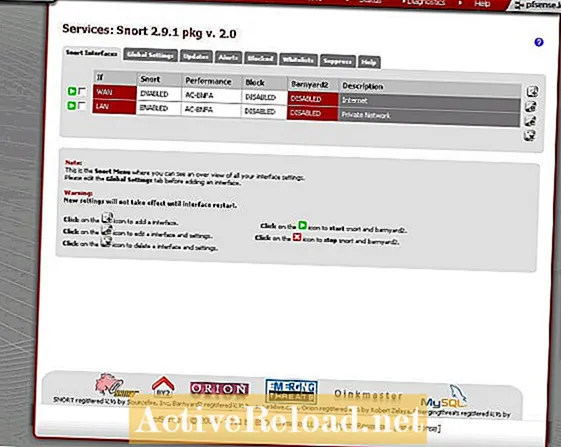

Før Snort kan begynde at fungere som et system til detektion af indtrængen, skal du tildele grænseflader, som det kan overvåges. Den typiske konfiguration er for Snort at overvåge eventuelle WAN-grænseflader. Den anden mest almindelige konfiguration er, at Snort overvåger WAN- og LAN-grænsefladen.

Overvågning af LAN-grænsefladen kan give en vis synlighed for angreb, der foregår fra dit netværk. Det er ikke ualmindeligt, at en pc på LAN-netværket bliver inficeret med malware og begynder at starte angreb på systemer i og uden for netværket.

For at tilføje en grænseflade skal du klikke på plus-symbolet, der findes på fanen Snort-grænseflade.

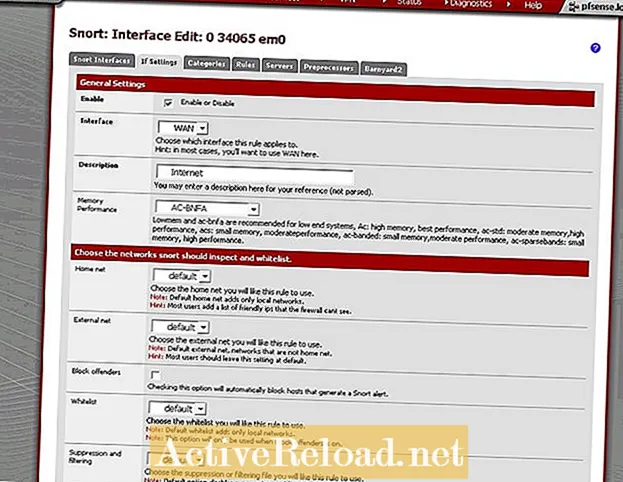

Konfiguration af grænsefladen

Efter at have klikket på knappen Tilføj grænseflade, vil du se siden til grænsefladeindstillinger.Indstillingssiden indeholder mange muligheder, men der er kun nogle få, du virkelig har brug for at bekymre dig om for at få tingene i gang.

- Marker først afkrydsningsfeltet øverst på siden.

- Vælg derefter den grænseflade, du vil konfigurere (i dette eksempel konfigurerer jeg først WAN).

- Indstil hukommelsesydelsen til AC-BNFA.

- Marker afkrydsningsfeltet "Log Alerts to snort unified2 file", så barnyard2 fungerer.

- Klik på Gem.

Hvis du kører en multi-wan-router, kan du gå videre og konfigurere de andre WAN-grænseflader på dit system. Jeg anbefaler også at tilføje LAN-grænsefladen.

Før du starter grænsefladerne, er der et par flere indstillinger, der skal konfigureres for hver grænseflade. For at konfigurere de yderligere indstillinger skal du gå tilbage til fanen Snort-grænseflader og klikke på symbolet 'E' i højre side af siden ved siden af grænsefladen. Dette fører dig tilbage til konfigurationssiden for den pågældende grænseflade. For at vælge de regelkategorier, der skal aktiveres til grænsefladen, skal du klikke på kategorien fane. Alle registreringsregler er opdelt i kategorier. Kategorier, der indeholder regler fra Emerging Threats, begynder med 'emerging', og regler fra Snort.org begynder med 'snort'. Når du har valgt kategorierne, skal du klikke på knappen Gem nederst på siden. Ved at opdele reglerne i kategorier kan du kun aktivere de bestemte kategorier, du er interesseret i. Jeg anbefaler at aktivere nogle af de mere generelle kategorier. Hvis du kører specifikke tjenester på dit netværk, såsom en web- eller databaseserver, skal du også aktivere kategorier, der vedrører dem. Det er vigtigt at huske, at Snort vil kræve flere systemressourcer, hver gang en ekstra kategori er slået til. Dette kan også øge antallet af falske positive. Generelt er det bedst at aktivere kun de grupper, du har brug for, men du er velkommen til at eksperimentere med kategorierne og se, hvad der fungerer bedst.Valg af regelkategorier

Hvad er formålet med regelkategorier?

Hvordan kan jeg få mere information om Regelskategorierne?

Hvis du vil finde ud af, hvilke regler der er i en kategori og lære mere om, hvad de gør, kan du klikke på kategorien. Dette vil linke dig direkte til listen over alle regler inden for kategorien.

Populære kategorier for snortregel

| Kategorinavn | Beskrivelse |

|---|---|

snort_botnet-cnc.rules | Målret mod kendte botnet-kommando- og kontrolværter. |

snort_ddos.rules | Registrerer denial of service-angreb. |

snort_scan.regler | Disse regler registrerer havnescanninger, Nessus-sonder og andre angreb om informationsindsamling. |

snort_virus.regler | Registrerer underskrifter af kendte trojanske heste, vira og orm. Det anbefales stærkt at bruge denne kategori. |

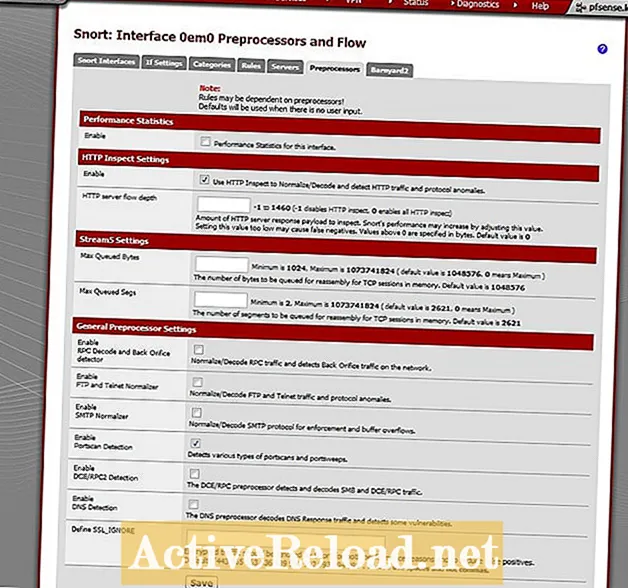

Forprocessor- og flowindstillinger

Der er et par indstillinger på siden med præprocessorindstillinger, der skal aktiveres. Mange af registreringsreglerne kræver, at HTTP-inspektion aktiveres, for at de kan fungere.

- Under HTTP-inspektionsindstillinger skal du aktivere 'Brug HTTP-inspektion til at normalisere / afkode'

- I den generelle sektion for præprocessorindstillinger skal du aktivere 'Portscan Detection'

- Gem indstillingerne.

Start af grænsefladerne

Når en ny grænseflade føjes til Snort, begynder den ikke automatisk at køre. For at starte grænseflader manuelt skal du klikke på den grønne afspilningsknap i venstre side af hver grænseflade, der er konfigureret.

Når Snort kører, vises teksten bag navnet på grænsefladen i grøn. For at stoppe Snort skal du klikke på den røde stopknap placeret i venstre side af grænsefladen.

Der er et par almindelige problemer, der kan forhindre, at Snort starter.

Hvis Snort ikke starter

Kontrollerer for alarmer

Når Snort er blevet konfigureret og startet, skal du begynde at se alarmer, når trafik, der matcher reglerne, er registreret.

Hvis du ikke kan se nogen advarsler, skal du give det lidt tid og derefter kontrollere igen. Det kan tage et stykke tid, før du ser advarsler, afhængigt af mængden af trafik og regler, der er aktiveret.

Hvis du vil se advarslerne eksternt, kan du aktivere grænsefladeindstillingen "Send alarmer til de vigtigste systemlogfiler." Advarsler, der vises i systemlogfilerne, kan være ses eksternt ved hjælp af Syslog.

Denne artikel er nøjagtig og sand efter bedste forfatterens viden. Indholdet er kun til informations- eller underholdningsformål og erstatter ikke personlig rådgivning eller professionel rådgivning i forretningsmæssige, økonomiske, juridiske eller tekniske forhold.